Снимка: ReversingLabs

Снимка: ReversingLabsБлокчейн технология маскира зловреден софтуер в NPM пакети

Снимка: CryptoNovini.com

Снимка: CryptoNovini.comОткрит нов метод за заобикаляне на системите за сигурност

Киберпрестъпниците постоянно усъвършенстват методите си за разпространение на зловреден софтуер, като най-новата им стратегия включва използването на блокчейн технологията. Екип от специалисти по киберсигурност направи важно откритие в тази област. Информацията, разкрита от сайта Cointelegraph, показва как престъпниците използват смарт договори на Етериум, за да скрият злонамерени URL адреси и по този начин да заобиколят традиционните методи за сканиране за сигурност.

Изследователи от фирмата за съответствие на цифрови активи ReversingLabs идентифицираха нови части от злонамерен софтуер с отворен код в хранилището Node Package Manager (NPM), което представлява обширна колекция от JavaScript пакети и библиотеки. Според експерта Луция Валентич, която публикува своите открития в блог в Сряда, въпросните пакети използват "нов и креативен метод за зареждане на злонамерен код на компрометирани устройства" чрез използването на блокчейн технология.

Как функционират злонамерените пакети

Двата идентифицирани пакета, наречени "colortoolsv2" и "mimelib2", са били публикувани през Юли и използват иновативен подход за разпространение на зловреден софтуер. Вместо да съдържат директно злонамерени връзки, които лесно биха били засечени от системите за сигурност, тези пакети действат като прости програми за изтегляне, които извличат адреси на командни и контролни сървъри от смарт договори.

Процесът функционира по следния начин: когато пакетът бъде инсталиран, той прави заявка към блокчейна, за да получи URL адреси, от които след това се изтегля злонамерен софтуер. Този метод прави откриването значително по-трудно, тъй като трафикът от блокчейна изглежда напълно легитимен за повечето системи за сигурност.

Част от по-голяма кампания за социално инженерство

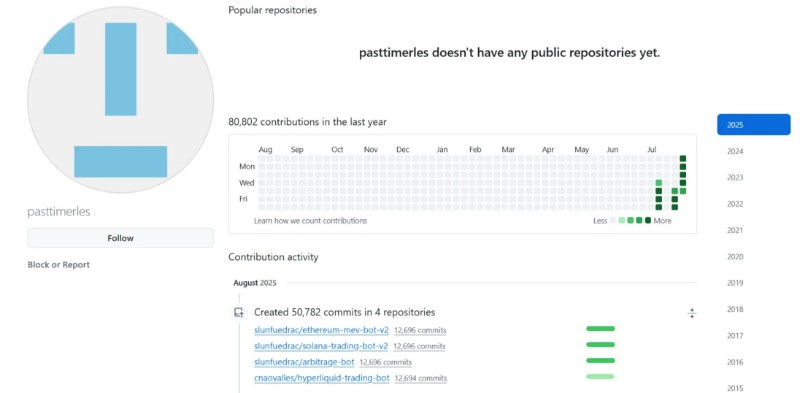

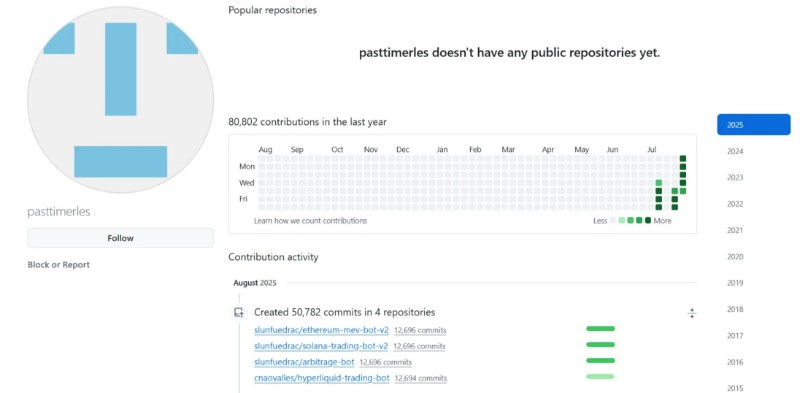

Изследването разкрива, че тези пакети са само малка част от по-мащабна и сложна кампания, която комбинира техники за социално инженерство и измама. Основната платформа за оперирането на тази кампания е GitHub, където злонамерените участници създават фалшиви хранилища за ботове за търговия с криптовалути.

За да придадат достоверност на тези фалшиви проекти, престъпниците използват редица техники. Те фалшифицират записи, създават множество фиктивни потребителски акаунти, които симулират активно наблюдение и поддръжка на хранилищата, и изготвят професионално изглеждащи описания на проектите и документация. Всичко това цели да убеди потенциалните жертви в легитимността на софтуера.

Снимка: ReversingLabs

Снимка: ReversingLabsЕволюция на атаките срещу хранилища с отворен код

Въпреки че използването на смарт договори на Етериум за злонамерени цели не е напълно ново явление (по-рано тази година подобна тактика беше използвана от хакерската група Lazarus Group, свързана със Северна Корея), конкретният метод за скриване на злонамерени URL адреси в смарт договори представлява значителна иновация в този тип атаки.

През 2024 година специалистите по сигурността са документирали общо 23 злонамерени кампании, свързани с криптовалути, в хранилища с отворен код. Този нов вектор на атака показва ясна еволюция на техниките, използвани от киберпрестъпниците, които сега комбинират блокчейн технологията със сложни методи за социално инженерство, за да заобиколят традиционните системи за защита.

Разширяване на заплахата отвъд Етериум

Важно е да се отбележи, че тези атаки не се ограничават само до блокчейна на Етериум. През Април беше открито фалшиво хранилище в GitHub, което се е представяше за бот за търговия със Солана и беше използвано за разпространение на скрит злонамерен софтуер, специализиран в кражбата на идентификационни данни за крипто портфейли.

Хакерите също така насочиха вниманието си към "Bitcoinlib", популярна библиотека с отворен код на Python, която е предназначена да улесни разработката на Биткойн приложения. Тази тенденция показва, че заплахата се разширява и обхваща различни блокчейн платформи и технологии.

Тези открития подчертават нуждата от повишена бдителност при използването на пакети с отворен код, особено в областта на криптовалутите, където финансовите стимули за извършване на кибератаки са особено високи.