Снимка: WIZ Research

Снимка: WIZ ResearchНова киберзаплаха експлоатира Java протокол за криптомайнинг

Снимка: CryptoNovini.com

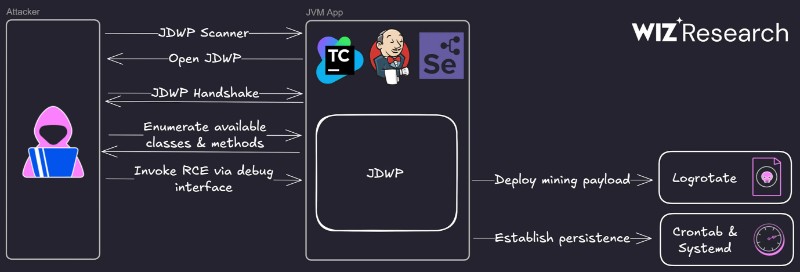

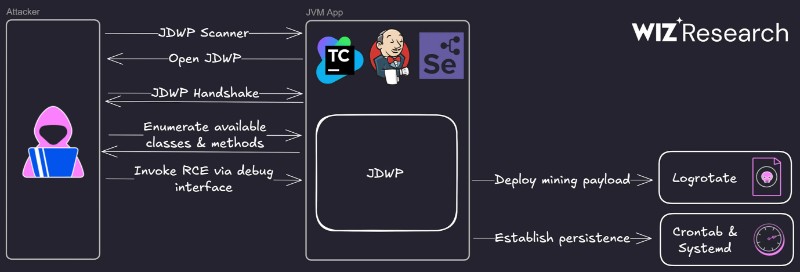

Снимка: CryptoNovini.comКиберпрестъпниците продължават да търсят иновативни начини за злоупотреба с компютърни системи с цел незаконен добив на криптовалути. Нова кампания, насочена към уязвими системи, е била идентифицирана от експерти в областта на киберсигурността. Докладът, публикуван на сайта Cryptopolitan, разкрива, че хакерите целенасочено атакуват системи, използвайки уязвимости в Java Debug Wire Protocol (JDWP), за да получат възможност за изпълнение на произволен код в компрометираните машини. Тази техника им позволява да внедрят криптовалутни копачи, превръщайки заразените компютри в безплатни ресурси за генериране на дигитални активи.

След успешно проникване в системата, киберпрестъпниците инсталират модифицирана версия на популярния софтуер за добив на криптовалути XMRig. Експертите отбелязват, че използваната версия включва предварително вградена конфигурация, което позволява на нападателите да избегнат използването на подозрителни параметри в командния ред, които биха могли да бъдат лесно забелязани от системите за сигурност.

Механизъм на атаката и използвани техники

Изследователите от компанията за облачна сигурност Wiz са наблюдавали тази злонамерена активност срещу свои сървъри-примамки, работещи с TeamCity, който е популярен инструмент за непрекъсната интеграция и доставка (CI/CD). Централно място в тази атака заема Java Debug Wire Protocol (JDWP) - комуникационен протокол, използван в Java за дебъгване, който позволява на дебъгърите да работят с различни процеси, включително Java приложения на същия компютър или на отдалечени машини.

Основният проблем с JDWP е липсата на вграден механизъм за контрол на достъпа. Това означава, че ако интерфейсът е публично достъпен в интернет, той може да се превърне в лесна входна точка за атаки, осигуряваща пълен контрол над текущия Java процес. На практика, това позволява на нападателите да инжектират и изпълняват произволни команди, да установят трайно присъствие в системата и в крайна сметка да изпълняват злонамерени програми.

Изследователите обясняват:

"Въпреки че JDWP не е активиран по подразбиране в повечето Java приложения, той често се използва в среди за разработка и дебъгване. Много популярни приложения автоматично стартират JDWP сървър, когато работят в режим на дебъгване, често без да информират разработчика за свързаните с това рискове. Ако не е правилно защитен или е оставен публично достъпен, това може да отвори вратата за уязвимости, позволяващи отдалечено изпълнение на код (RCE)."

Засегнати приложения и мащаб на заплахата

Сред приложенията, които могат автоматично да стартират JDWP сървър в режим на дебъгване, се нареждат популярни решения като TeamCity, Apache Tomcat, Spring Boot, Elasticsearch, Jenkins и други подобни инструменти, широко използвани в корпоративни среди и инфраструктури за разработка.

Мащабът на тази заплаха е значителен, според данни от платформата за мониторинг на интернет трафик GreyNoise. В рамките на само 24 часа са регистрирани над 2600 IP адреса, сканиращи за JDWP крайни точки. От тях 1500 IP адреса са класифицирани като злонамерени, а 1100 като подозрителни. Географският произход на тези сканирания показва, че най-голям брой идват от Хонконг, Германия, Съединените щати, Сингапур и Китай, което предполага глобален характер на тази кампания.

Подробности за атаката и използвания полезен товар

В наблюдаваните случаи, нападателите се възползват от факта, че Java Virtual Machine (JVM) слуша за връзки на дебъгър на порт 5005. Процесът на атака започва със сканиране на интернет пространството за открити JDWP портове. След идентифициране на потенциална цел, хакерите изпращат JDWP-Handshake заявка, за да потвърдят дали интерфейсът е активен и приема връзки.

Снимка: WIZ Research

Снимка: WIZ ResearchСлед успешно установяване на връзка и потвърждение, че услугата е публично достъпна и отговаря на заявки, нападателите преминават към следващата фаза - изпълнение на команда за изтегляне на скрипт, който автоматизира поредица от действия. Тези действия са внимателно планирани и включват:

1. Прекратяване на всички конкурентни криптовалутни копачи или процеси с високо натоварване на процесора, които вече може да са активни в системата 2. Изтегляне и стартиране на модифицирана версия на XMRig копач, специфична за архитектурата на компрометираната система от външен сървър (идентифициран като "awarmcorner[.]world") 3. Установяване на трайно присъствие чрез конфигуриране на cron задачи, които гарантират, че злонамереният софтуер се изтегля и изпълнява отново при всяко влизане в системата, рестартиране или на определени времеви интервали 4. Изтриване на следи от дейността при напускане на системата

Модификации на злонамерения софтуер за избягване на детекция

Особено интересен аспект на тази кампания е начинът, по който нападателите са модифицирали използвания софтуер за криптодобив.

Изследователите отбелязват:

"Като софтуер с отворен код, XMRig предлага на нападателите удобството на лесна персонализация, която в този случай включва премахване на цялата логика за обработка на командния ред и вграждане на конфигурацията."

Тази модификация има двойно предимство за нападателите. От една страна, тя опростява процеса на внедряване, намалявайки броя на необходимите стъпки за компрометиране на системата. От друга страна, позволява на злонамерения софтуер да имитира по-убедително легитимния системен процес logrotate, което значително затруднява откриването му от страна на системите за сигурност.

Допълнително, изследователите установяват, че полезният товар използва проксита на миньорски басейн, което ефективно скрива криптовалутния портфейл на нападателя. Тази техника прави проследяването на финансовите печалби от тази дейност изключително трудно за разследващите органи, осигурявайки допълнителен слой анонимност за киберпрестъпниците.

Връзка с други заплахи и препоръки за защита

Откритието на Wiz съвпада с друг доклад от компанията за киберсигурност NSFOCUS, който идентифицира нов и развиващ се злонамерен софтуер, базиран на програмния език Go, наречен Hpingbot. Този софтуер е насочен към системи с операционни системи Windows и Linux и може да стартира атаки за разпределен отказ на услуга (DDoS) с помощта на инструмента hping3.

За да се защитят от тези атаки, експертите препоръчват на организациите да предприемат няколко ключови мерки:

- Деактивиране на JDWP в производствени среди, където дебъгването не е необходимо - Прилагане на строг контрол на достъпа до JDWP интерфейси, когато те са необходими за разработка - Използване на защитни стени и мрежови сегментации, за да се ограничи достъпът до дебъг портове само от доверени източници - Редовно сканиране на мрежовата инфраструктура за открити дебъг портове и уязвимости - Внедряване на системи за мониторинг, които могат да идентифицират необичайно високо натоварване на CPU, което често е индикатор за криптодобив - Поддържане на актуални версии на Java и свързаните приложения, за да се минимизират потенциалните уязвимости

Тази нова кампания подчертава продължаващата еволюция на заплахите за киберсигурността и необходимостта от постоянна бдителност, особено когато става въпрос за инструменти и протоколи, които често се използват в процеса на разработка, но могат да представляват значителен риск, ако не са правилно защитени.